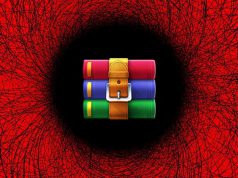

นักวิจัยด้านความปลอดภัยไซเบอร์อิสระจากนิวซีแลนด์ชื่อ Paul หรือรู้จักกันในชื่อ “MrBruh” ได้ค้นพบช่องโหว่ร้ายแรงใน ASUS DriverHub โปรแกรมจัดการไดรเวอร์อย่างเป็นทางการของ ASUS ที่อาจเปิดโอกาสให้เว็บไซต์ที่เป็นอันตรายสามารถสั่งรันคำสั่งบนเครื่องของเหยื่อด้วยสิทธิ์ผู้ดูแลระบบ (Administrator)

DriverHub จะถูกติดตั้งโดยอัตโนมัติเมื่อเปิดใช้งานเครื่องครั้งแรกหากใช้เมนบอร์ดบางรุ่นของ ASUS โปรแกรมนี้ทำงานเบื้องหลังเพื่อค้นหาและติดตั้งไดรเวอร์เวอร์ชันล่าสุดให้กับเมนบอร์ดและชิปเซ็ต โดยจะสื่อสารผ่านบริการภายในเครื่องที่ใช้พอร์ต 53000 อย่างต่อเนื่อง เพื่อคอยตรวจสอบและอัปเดตไดรเวอร์ที่สำคัญ

อย่างไรก็ตาม ช่องโหว่ที่พบเกิดจากการที่ DriverHub ขาดการตรวจสอบความถูกต้องของคำสั่งที่ส่งมายังบริการเบื้องหลังอย่างเหมาะสม ซึ่งเปิดช่องให้ผู้ไม่หวังดีสามารถใช้เทคนิคโจมตีแบบ origin bypass และรันคำสั่งจากระยะไกลได้

การโจมตีนี้อาศัยช่องโหว่ที่ถูกระบุไว้ในระบบ CVE ว่า CVE-2025-3462 และ CVE-2025-3463 ซึ่งเมื่อนำมาใช้ร่วมกันจะสามารถเจาะระบบเพื่อเข้าควบคุมอุปกรณ์ของเหยื่อได้โดยที่ผู้ใช้ไม่ทันระวัง โดยเฉพาะอย่างยิ่งเมื่อบริการของ DriverHub ทำงานอยู่ตลอดเวลาในระบบโดยที่ผู้ใช้ส่วนใหญ่ไม่ทราบ

ขณะนี้ยังไม่มีรายงานว่า ASUS ได้ออกแพตช์หรือคำแนะนำเกี่ยวกับช่องโหว่นี้ หากผู้ใช้งานมีการติดตั้ง DriverHub ควรเฝ้าระวังและตรวจสอบการอัปเดตซอฟต์แวร์อย่างใกล้ชิด