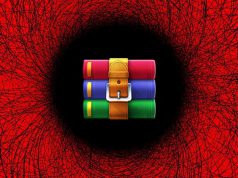

เมื่อเร็ว ๆ นี้ Alessandro Sgreccia นักวิจัยด้านความปลอดภัยที่ใช้ชื่อในวงการว่า “rainpwn” ได้เปิดเผยช่องโหว่ความปลอดภัยระดับวิกฤตในอุปกรณ์ไฟร์วอลล์ซีรีส์ USG FLEX-H ของบริษัท Zyxel ซึ่งรวมถึงรุ่นยอดนิยมอย่าง FLEX 100H และ FLEX 700H โดยช่องโหว่ดังกล่าวเปิดทางให้ผู้ไม่หวังดีสามารถ รันโค้ดจากระยะไกล (Remote Code Execution – RCE) และ ยกระดับสิทธิ์ (Privilege Escalation) ได้ โดยไม่ต้องมีการยืนยันตัวตน

ต้นเหตุของช่องโหว่เกิดจากการกำหนดค่าที่ผิดพลาดในการใช้งาน PostgreSQL ซึ่งเป็นระบบฐานข้อมูลจากบุคคลที่สาม แม้ตัวซอฟต์แวร์ PostgreSQL จะเป็นเวอร์ชันที่ปลอดภัยและทันสมัย แต่การนำไปใช้งานโดย Zyxel กลับมีข้อบกพร่องสำคัญ:

1) บริการ PostgreSQL เปิดให้เข้าถึงได้: โดยทั่วไปฐานข้อมูลทำงานบน localhost:5432 ซึ่งควรถูกจำกัดการเข้าถึงจากภายนอก อย่างไรก็ตาม หากผู้โจมตีสามารถเข้าระบบได้แม้เพียงชั่วคราว เช่น ผ่าน SSH ที่ได้รับสิทธิ์ พวกเขาสามารถสร้าง SSH tunnel เพื่อส่งต่อพอร์ตนี้ไปยังภายนอก ทำให้ฐานข้อมูลถูกเข้าถึงได้จากระยะไกล

2) ไม่มีการตั้งรหัสผ่าน: PostgreSQL instance ดังกล่าวไม่มีการป้องกันด้วยรหัสผ่าน ทำให้ผู้โจมตีสามารถเชื่อมต่อในฐานะผู้ใช้ postgres และดำเนินการคำสั่ง SQL ใด ๆ ก็ได้

ช่องโหว่นี้ส่งผลกระทบต่อความมั่นคงปลอดภัยขององค์กรที่พึ่งพาอุปกรณ์ Zyxel USG FLEX-H ในการป้องกันเครือข่าย โดยเฉพาะหากมีการตั้งค่าเครือข่ายหรือ SSH ที่เปิดช่องทางให้ผู้ไม่หวังดีเข้ามาได้

คำแนะนำ: องค์กรที่ใช้อุปกรณ์รุ่นดังกล่าวควรตรวจสอบการตั้งค่า SSH และ PostgreSQL โดยทันที รวมถึงติดตั้งแพตช์หรือเฟิร์มแวร์ล่าสุดจาก Zyxel เพื่ออุดช่องโหว่ดังกล่าว

รายละเอียด – GBH